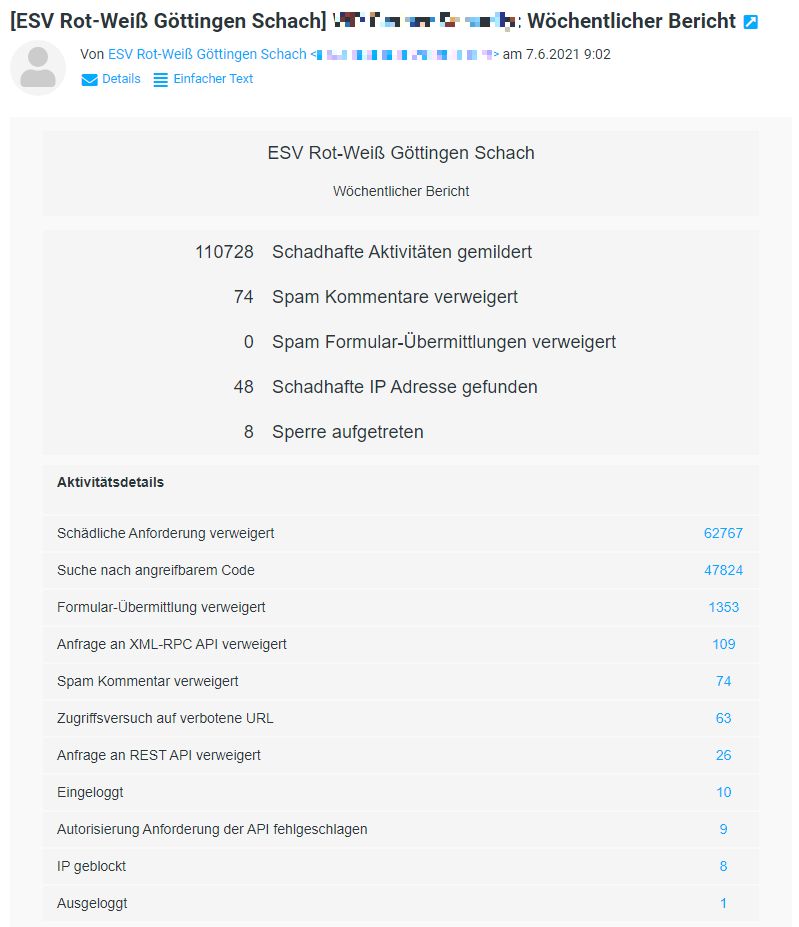

Vom 31. Mai bis 2. Juni hatten wir eine massive Attacke auf unsere Webseite. Keine Sorge, unser Sicherheitsplugin hat alles abgehalten, obwohl wir nur die kostenfreie Basisversion verwenden. An dieser Stelle ein herzliches Dankeschön an die Entwickler, das sie uns ihre Technik zur Verfügung stellen, obwohl wir nahezu kein Budget haben. Das nur acht IP-Sperren aufgetreten sind, zeigt, daß der Angriff immer noch ziemlich primitiv war. Man kann sich da noch ganz andere Dimensionen vorstellen. Da WordPress das mit großem Abstand beliebteste Content Management System (CMS) weltweit ist, ist es auch das lohnendste Ziel für Angreifer.

Über 100.00 schadhafte Aktivitäten ist schon eine Hausnummer. Normalerweise rangiert das zwischen einer niedrigen dreistelligen bis sehr niedrigen vierstelligen Zahl im Wochenbericht. Evtl. wäre PHP auch abgestürzt, wenn wir die Einstellungen von FPM nicht optimiert hätten – das hätte dann allerdings auch den Angriff beendet. Die Angriffe kamen von verschiedenen IPs, unter anderem russische und französische. Und auch ein Host der Struktur <IP>.bc.googleusercontent.com, also aus Rechenzentren von Google. Dort können externe Kunden allerdings über die App Engine auch eigene Dienste installieren, mit deren Betrieb Google dann nichts mehr zu tun hat. Ich habe die IP bei Google angezeigt.

Die WordPress-Installation eines anderen niedersächsischen Schachvereins ist schon zweimal von Islamisten gekapert worden. Wer eine WordPress-Installation (oder auch andere CMS) übernimmt, kann dort nicht nur Koransprüche posten, sondern auch urheberrechtlich geschütztes Material oder gar nahezu beliebig Dienste als Plugin integrieren, z. B. Spambots. Das kann dann teuer werden, wenn sich die Betroffenen wehren. Wer keine dynamischen Elemente wie Kommentarformulare oder Mehrbenutzerzugänge braucht, sollte wohl ernsthaft erwägen, nur statisches HTML zu veröffentlichen. Auch dafür gibt es Plugins in WordPress.